热血传奇是多年以前十分经典的网络游戏,时至今日,这个游戏依然具有很高的人气。同时,互联网上有大量的私服可以让有“情怀”的玩家重温经典。但是,正是由于这些私服十分泛滥,很容易被一些图谋不轨的黑客利用来做一些不正当的事情,因此具有很高的安全风险。一旦运行这些私服的登录器,你的电脑很可能就会沦为“肉鸡”,任由黑客摆布。

近日,360成都反病毒中心注意到一批可疑的热血传奇私服登录器,可疑之处在于这些登录器程序都会访问博客网址。但是,私服登录器程序中怎么会访问博客网址呢?是私服作者的博客?还是这个私服作者手滑乱写的?它们到底有什么联系?接下来让我们深入分析看看到底是怎么一回事。

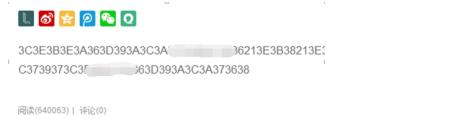

首先打开这个博客的网址看看,它是这个样子的:

访问量还不少,看来这个私服已经有不少玩家在使用。仔细看看,这个博文表面上是一些乱打出来的字符串,其实这是一段加密的数据,解密出来则是一个IP地址和端口。运行私服登录器后程序会将私服的登录服务器列表URL加密后发送到这个解密出的IP地址,这里不清楚这样做的目的,也可能只是为了统计数据,重点在后面。

登录器解密出一个图片网址:

http:// imgsrc.baidu.com/forum/pic/item/****88aff36afc379311e47.jpg

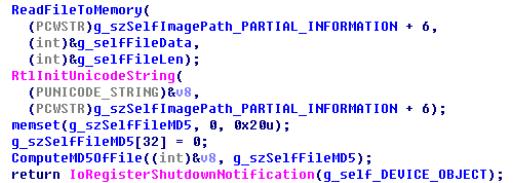

这个网址表面上指向一个通过论坛上传的图片地址,其实图片中隐藏着大文章。这个图片的末尾有大量加密后的附加数据,解密后则是一个DLL文件。当登录器解密DLL文件之后,不会把解密后的DLL文件写到磁盘上,而是直接在内存中模拟Windows的PE加载器将这个DLL加载起来并调用名为“loadSys”的导出函数。

新加载的DLL会释放文件D:\Program Files\CheatDefender\TortoiseOne.exe并运行。乍看这个可执行程序的路径,还以为是用来反辅助的,其实并非如此。它会在内存中直接加载数据段中的一个DLL文件并调用名为“Start”的导出函数。

还是老的套路,这个内存中加载起来的DLL会访问另外一个博客网址:

http://m*****.blog.163.com/blog/static/****512103327148

博文是这个样子的:

有点意思!这个博文的访问量十分惊人,可以想象这个黑客控制了大量玩家的电脑。博文的关键内容在于那几个@符号包围起来的十六进制字符串,解密后同样是一个IP地址和端口,接着连接到这个IP地址接收数据,接收到的数据是几个图片的URL,如下

http:// imagsrc.baidu.com/tieba/pic/item/d009********42e9.jpg

http:// imagsrc.baidu.com/tieba/pic/item/3812********e787.jpg

http:// imagsrc.baidu.com/tieba/pic/item/377a********fa41.jpg

这几个图片差不多都是这个样子的

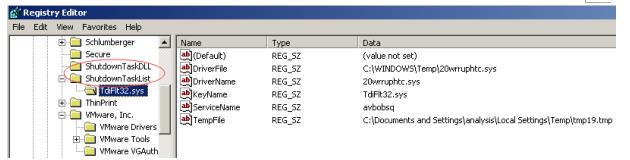

在图片的末尾包含了大量加密的附加数据,其中一个图片的附加数据解密后是一个DLL文件。同样的,这个DLL文件会直接在内存中被加载起来,同时名为“Start”的导出函数将被调用。另外一个图片的附加数据则是一个驱动文件,这个驱动文件会以加密的形式被保存到系统的临时目录中。同时,登录器会在注册表中保存相关的配置信息

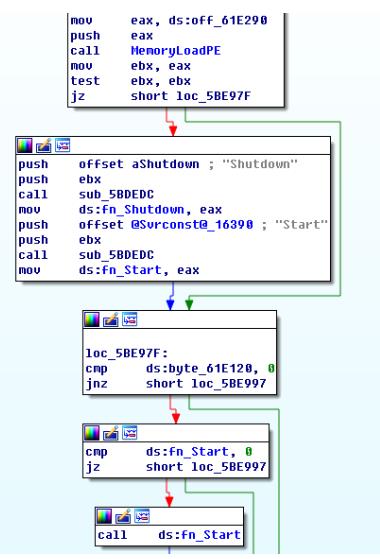

在操作系统关机之前,这个驱动就会被加载起来。选择这个时机来加载驱动是为了躲避安全软件的查PK。接下来我们来看看这个驱动。

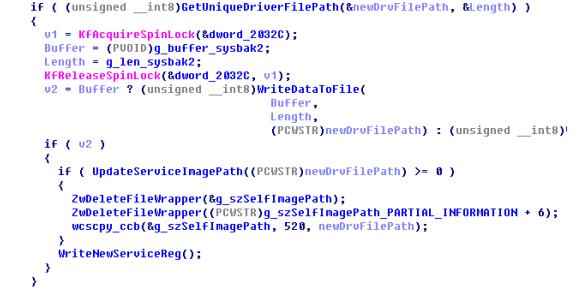

这是个十分恶劣的驱动,首先它会注册系统关机事件通知

在关机事件通知处理函数中,该驱动会将内存中自身文件内容的副本保存到新的随机路径,并写入新的驱动注册表信息来达到恶意驻留的目的,通过一般的手段无法将该流氓驱动清除。

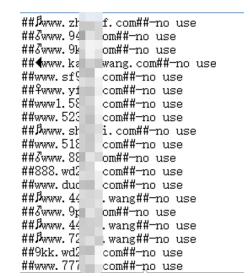

驱动的核心功能在于通过TDI过滤进行网络劫持。当用户访问一些特定的网页时,将被重定向到指定的网页。劫持的行为都是由云端控制的,分析时云端返回的配置信息如下:

这是个被劫持的网站列表。被劫持到的网站则由博客云控,博文内容是这样的

博文中的密文解密后同样是一个IP地址和端口,这个就是被劫持到的网页地址,我们访问这个IP看看,是这样的:

热血私服木马劫持

原来是私服网页,我们再来看看网上一些用户反映的情况:

www.5******.com就是劫持列表中的一个网址,网上还有大量类似的问题反馈,这些用户就是因为电脑中使用了此类私服导致的。由于是驱动在系统内核中劫持的,在注册表、hosts文件等劫持网络常见的位置中均找不到任何异常。

这些私服登录器来源不明,具有很高的安全风险,假如只是劫持几个私服网页还好,但是这样一个流氓驱动恶意驻留在电脑中,完全可以转化成一个后门,作者完全随时可以把服务器上的文件换成其他的恶意程序,那样才是最可怕的。

目前,360安全卫士和PK毒都已能对此恶意程序进行查PK,在此360反病毒专家提醒广大用户一定要在电脑中安装安全防护软件,同时养成良好的上网习惯,谨慎使用来源不明的软件。

|